尽管云和容器的兴起,容器变成日常。容器的安全性规定也接踵而来,如何确定一个最合适业务流程的容器安全防范措施是我们最关心的问题。文中咱们就来根据DevOps生命期来全方位考虑到容器安全性和各时期的安全设置,更详尽的专用工具详细介绍可以参照小虫以前的文章内容从DevOps到DevSecOps,贯穿始终的安全性栈。

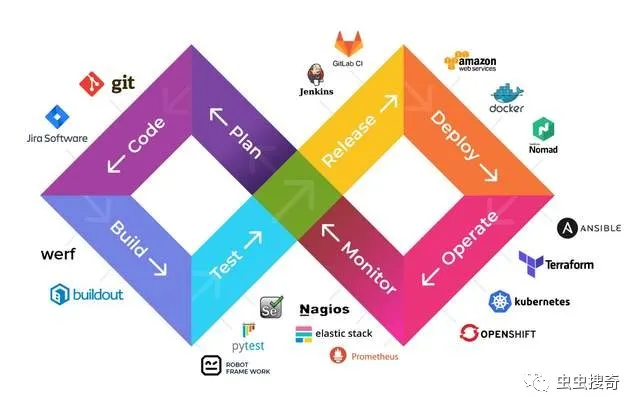

DevOps生命期

每一个安全计划都是会遭受可执行安全管理方法的限定,DevOps生命期是下列各类的无尽梯度下降法:方案、编号、构建、检测、公布、布署、运维管理、监管

在应用软件中容器以Dockerfiles的类型来表述,但事实上Dockerfiles并并不是容器的一部分(方案和编号)。从安全系数的方面看来,容器安全性关键涵盖下列三一部分,六个环节:

- 构建时:构建,检测和公布

- 容器基础架构:布署和运维管理

- 运作时:监管

每一个安全设置仅有在可以实行的情形下能合理。每一个部份中的每个流程可以执行安全管理对策:

- 构建时:CI/CD基本构造,容器注册表

- 容器基础设施建设:容器编辑器

- 运作时:工作环境

构建时安全性

在容器构建时,键入了一堆源代码和一个Dockerfile,輸出为Docker镜像。该环节有很多安全性和云生产商带来了许多安全应急预案和镜像安全性扫描专用工具。容器安全性扫描十分关键,是的,光镜像扫描还还不够。本部位的安全计划是降到最低供应链管理进攻的风险性。

1. 基本镜像的安全性

最先,查验镜像的基本,关键是查验要引进的依靠项:

- 容许开发者应用的基本上镜像。

- 固定不动手机软件依赖感,依靠所需获取的源。

- 是不是必须根据标识来简单化整治和合规?

- 梳理Dockerfile。

全部这种查验全是静态数据的,可以非常容易在构建管路撰写查验语完成。

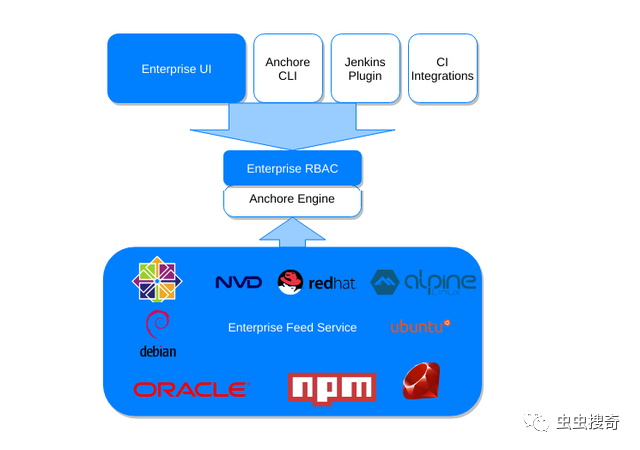

2. 容器镜像扫描

随后,下一步便是扫描容器镜像。

不要在构建管路中扫描镜像,反而是在容器注册表中设定持续扫描。

系统漏洞很有可能早已存有,假如在构建时才查验有点儿迟了。次之,构建是累加的:每一个构建都是会形成一个新镜像。因而,根据扫描信赖注册表,公布的每一个标识都能够信赖,而不用反复在每一次构建情况下都查验。最终因为镜像扫描必须時间,假如在构建情况下扫描会危害构建的特性。

还可以考虑到界定补丁程序管理方法和保存期步骤:

- 补丁程序管理方法:扫描結果给予补丁程序,进而造成最新版本的镜像

- 保存期:针对超出限期未修复/旧/不安全的镜像从注册表中给予删掉。

- 本环节可参照的专用工具:开源系统专用工具有Anchore,Clair,Dagda,商业化的手机软件有Atomic和Docker Cloud。

Docker基础设施建设安全性

容器基本构造由全部挪动构件构成,这种构件承担从注册表中获取镜像并将其做为容器在生产制造环境中运行。

主要是容器编辑器有 kubernetes,Swarm。

本部位的总体目标有两个:防止因为服务平台配备不正确产生安全风险;降到最低来源于受感柒容器的进攻拓展。

1. 配备不正确

容器编辑器比较复杂,尤其是K8S。目前为止,他们都还没完成DevOps的服务承诺。每一个繁杂的网站都非常容易配备不正确,这也是我们要关心的一部分。

务必对基础架构开展危害模型,以保证其不容易被乱用。这一特殊的进程实体模型应当致力于每一个人物角色,但容器以外。在于运作状况。针对K8S来讲,这开展危害模型的一个有效的起始点。

还可以应用托管平台,可以与(受信赖的)经销商一起应用共享资源义务实体模型,则可以减少多元性。

2. 横着拓展

下面,我们要将探讨容器被毁坏的时候会产生哪些。大家期待较大水平地降低网络攻击横着拓展的工作能力,关键是2个层面:互联网和真实身份和浏览管理方法。

容器施工网络图方便而放通设定。可以先将全部內容严苛区划为子网掩码,随后逐渐发展趋势为完善的服务体系。

在IAM层上,向着每一个容器具备单一标志的角度开展实际操作,以调整受权授权。这在多租户服务平台中特别关键:沒有细致的真实身份,就不太可能得到最少权利。

容器基本不会改变的,可以根据规律性关掉旧容器,新起容器的方式,防止长期性运转的容器来降低网络攻击横着拓展并得到持续性引入点。

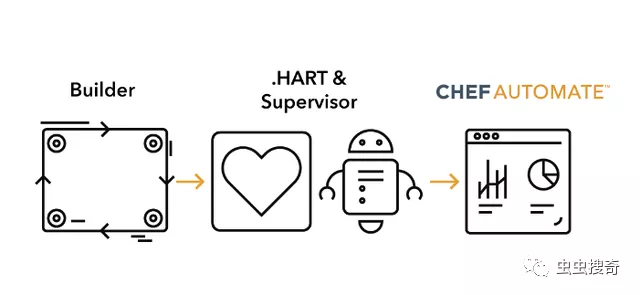

本一部分可以采用的开放源码专用工具有Habitat.sh,firejail等。

3. 运作时安全性

最终一方面是已经运作的工作载荷的安全系数。本目标是尽量避免从损伤的容器的进攻。

4. 检验和事件回应

操纵进攻危害的最好方式 是较大水平地降低从系统漏洞产生到安全性精英团队接到报警的時间。

检验到不断的违法行为是有很多经销商很多解决方法的行业。有很多方式,在其中大部分将必须边沿结点和守卫程序流程集来积极监控pod的数据流量和系统进程。

提议是快速开始并不断开展梯度下降法健全:应用原有的SIEM,获取服务平台,应用软件和审批日志。

毫无疑问会出现事情产生,随后对它进行回应解决,积累经验:

常常考虑到那样的问题:"下一次怎样迅速地检验到这类况?"这能使大家鉴别盲区,随后将其用以掌握缺少的阶段及其创建更健全的对策。

本一部分可以采用的开放源码专用工具有Sysdig falco, OpenSCAP,Grafeas等。

结果

容器安全系数是一个普遍的问题,而不仅是扫描镜像。根据构建并用以逻辑推理容器风险性和解决办法的实体模型才可以全方位详细的充分考虑全部层面,自然和全部实体模型一样,必须持续实践活动梯度下降法健全,才可以建立健全的容器安全性实体模型。