物联网 (IoT) 安全性取决于双层维护,可从物联网设备的硬件系统一直延长到实行自然环境。但是,针对一切连接网络机器设备而言,危害仍然存有,对于云联接的典型性物联网运用需求也有可能让物联网设备和云服务曝露在新进攻下。为了更好地减轻这种危害,物联网云提供商选用相应的安全协议书和对策,但若错误操作,他们反倒会让物联网运用更易于遭到进攻。根据应用事先配备的单片机开发板,开发者可以迅速参考关键物联网云服务所采用的可靠方式,对联接开展身份认证及其受权应用物联网设备和云资源。

文中将表明两大云服务 Amazon Web Services (AWS) 和 Microsoft Azure 所采用的衔接规定,而且详细介绍开发者可以怎么使用来源于诸多经销商的开发设计模块及专业软件,来相互连接这种服务。

物联网门户在云服务中所饰演的人物角色

当一台物联网设备联接到某一資源,如云服务或远程控制服务器,其本身及其因拓展全部物联网互联网而可能遭受装扮成合理合法服务或服务器的危害。反过来地,云服务自身也面对着来源于网络黑客的相近进攻危害,网络黑客会效仿物联网设备事务管理以尝试对云自我防御机制开展渗入。为了更好地协助保证维护物联网设备和云资源,云服务必须选用相应的安全协议书对登陆开展双重身份认证并对后面实际操作进行受权,以明确能否容许应用服务。该类协议书通常包括在一系列服务内,以在物联网设备和云资源中间提供安全性门户。

类似别的可以用的物联网云服务服务平台,AWS 和 Azure 各自提供特殊通道门户,以供物联网设备用于与各家提供商的整套云资源开展互动。这种云资源包含vm虚拟机 (VM) 和手机软件即服务 (SaaS) 商品等。Azure IoT Hub 和 AWS IoT 应用作用相似的体制和工作能力组成,可以为分别相对应的企业云商品提供该类门户。

在最少水平上,这种以及他物联网门户会应用特殊的身份认证协议书来创建可靠联接。这种协议书可根据各家提供商的开发软件模块 (SDK) 完成。针对 AWS,物联网设备应用双重身份认证来联接机器设备网关ip。而机器设备网关ip会应用机器设备注册表文件中存放的消息来联接物联网设备和别的物联网适用服务。该存储器可储存唯一机器设备识别码、安全性凭据,及其管理方法对 AWS 服务开展浏览需要的别的数据库(图 1)。在 Azure 中,真实身份注册表文件具备相近的作用。

AWS IoT 和 Azure IoT 都提供有有关服务,能在与每台物理学物联网设备相关的虚似机器设备中维护保养情况信息内容。在 AWS IoT 中,机器设备身影将为 AWS IoT 提供此作用;而机器设备双生则为 Azure IoT 提供相近作用。

这类安全性门户定义可拓宽到物联网边沿服务,例如 AWS Greengrass 或 Azure IoT Edge 等。这种边沿服务商品可将一部分云服务和作用下发至网络连接,而且在大量布署中,边缘系统会存放在挨近物联网设备和系统软件的部位。开发者可以应用 Azure IoT Edge 等服务来完成运用领域模型,或提供需要的别的作用来减少延迟时间,或向当地实际操作工作人员提供服务,如工控自动化等(图 2)。

解决物联网门户连通性规定

无论是根据边缘系统开展联接,或是立即联接至提供商的物联网服务,物联网设备通常必须考虑一系列规定,才可以联接提供商的物联网门户并应用提供商的云服务。尽管关键点有差别,但物联网设备最少要提供一些新项目,如公钥、X.509 资格证书或别的安全令牌。在机器设备-云联接编码序列的身份认证环节,这种密匙、资格证书或动态口令会为物联网门户提供有关物联网设备真实身份的验证或证实。除此之外,物联网云服务通常必须一套对策标准,用以界定物联网设备和云服务中间互动需要的访问限制。

和其它公司测算规定一样,必须采用由关键物联网云服务(如 AWS IoT 和 Azure IoT)特定的特殊文件格式和程序流程,来提供用以身份认证的验证信息内容及其用以浏览管理方法的策略信息。这种服务不但在最少水平上适用根据资格证书的身份认证,他们还适用应用别的方式的验证。例如,开发者可以在 AWS IoT 中应用以 JSON Web Token (JWT) 为基本的根据动态口令的身份认证方式,或在 Azure IoT 中应用共享资源浏览签字 (SAS) 动态口令。

如前文上述,这种服务应用注册表文件来存放每台物联网设备的数据库。除安全性和更多信息之外,该类注册表文件还会继续储存访问限制对策,而这种对策必须开展界定以联接物联网设备。尽管对于不一样的云服务有不同的特定方法,但这种对策界定对不一样通讯安全通道和实物的访问限制开展了叙述。例如,一项简便的 AWS IoT 访问限制对策很有可能会应用 JSON 文件格式来指出:AWS IoT 机器设备注册表文件中含有独特“物品”名字的物联网设备只有在具备同样的有关物品名字的安全通道中开展联接与发布信息(明细 1)。

明细 1:开发者应用 JSON 文件格式来叙述物联网设备的 AWS IoT 访问限制对策。(编码由来:AWS)

云准备就绪开发设计模块

尽管云提供商提供有关该类文件格式和流程的具体规格型号,但提供商的适用社区论坛上常常弥漫着开发者碰到的十分小但重要的小细节问题,这种问题使其没法圆满完成身份认证和浏览管理方法。更糟心的是,从安全性视角看来,潜意识的乱用验证或不完善的浏览对策界定也有有可能造成物联网设备、互联网和运用遭受进攻。伴随着现有既用的单片机开发板和配套设施程序包的发布,开发者可以在这种联接程序流程中快速导航,并应用经销商提供的实例相互连接到物联网云。例如,Espressif Systems 的 ESP32-Azure IoT 模块或 Seeed Technology 的 AZ3166 IoT 开发设计模块都包括通过 Azure 验证的单片机开发板,且专业为轻轻松松联接 Microsoft 云而设计方案。

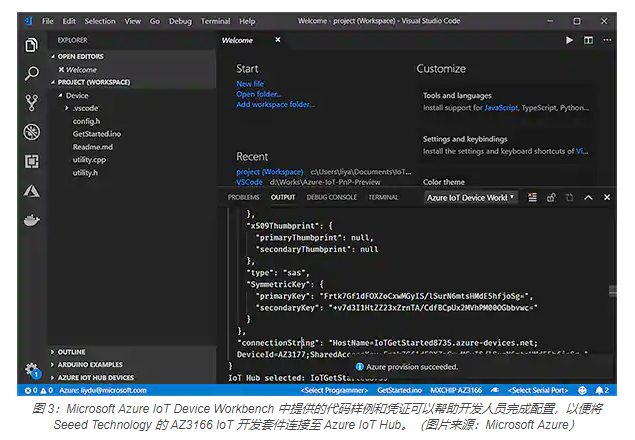

Microsoft 提供详细的分阶段演试,包含受适用开发设计模块的身份认证和浏览凭据等。以 AZ3166 单片机开发板为例子,开发者只需按住板上的按键,就可以开启与当地 Wi-Fi 互联网的联接。一旦连接,她们可以应用适用 Microsoft Visual Studio Code 的 Azure IoT Tools 拓展库中的 Azure IoT Device Workbench,来实现开发设计、调节,及其与 Azure IoT Hub 开展互动。根据应用此工具箱以及编码样例包,开发者可以在 Azure IoT Hub 中为物联网设备创建对象,并应用提供的资料来配备包括凭据和别的数据库的关系真实身份注册表文件,用于将物联网板联接至 Azure IoT Hub(图 3)。

Azure IoT Device Workbench 提供附加的系统升级软件和数据库,让开发者可以迅速载入 AZ3166 板和编码样例,并逐渐将单片机开发板的溫度和温度传感器的精确测量传输数据到 Azure IoT Hub。

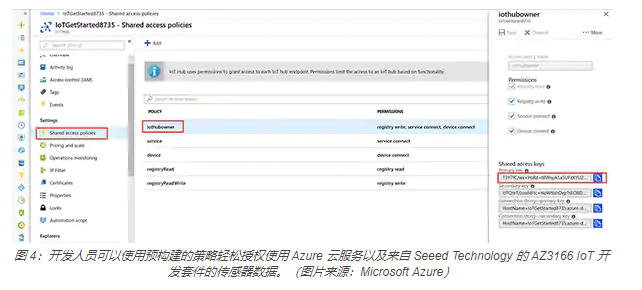

在物联网云间为物理学物联网设备建立表明方式及其配备关系的注册表文件,所涉及到的必需流程仅仅将设备连接到物联网云。但是,要灵活运用云服务的优势,Azure IoT Hub 还要一项访问限制对策。为了更好地对来源于 AZ3166 感应器的设施到云的信息开展监管,开发者只需应用 Azure 共享资源浏览对策显示屏,来挑选专业为迅速开启必需访问限制而制定的预搭建对策(图 4)。

在应用 AWS IoT 时,开发者可以改用开发设计模块,如 Microchip Technology 的 AT88CKECC-AWS-XSTK-B 零接触配备模块及配套设施手机软件,来对云联接开展迅速评定。此版本号是初期 Microchip 零接触配备模块的最新版本,事先载入了身份认证凭据。应用该模块提供的别的脚本制作,开发者可以迅速将单片机开发板联接到 AWS IoT,而不用解决公钥和资格证书问题(客户程序“选用零接触方式安全性锁住物联网设备”)。

别的开发设计模块包含 Renesas 的 RTK5RX65N0S01000BE RX65N 云模块和 Infineon Technologies 的 KITXMC48IOTAWSWIFITOBO1 AWS IoT 套件,拓展了对 AWS IoT 联接的适用,而且适用快速开发根据 Amazon FreeRTOS 的运用。AWS 提供了详尽的具体指导表明,有利于申请注册单片机开发板,建立身份认证凭据,及其载入所提供的 JSON 对策以联接至 AWS IoT 和应用 AWS 服务。

简单化规模性物联网布署的配备

开发设计模块(如前文所讲的模块)可做为快速开发物联网运用的原形,及其探寻物联网云服务联接规定的高效服务平台。但在具体运用中,开发者通常必须改用更高級的方法,而这种方法专为简单化实际运用中的物联网设备配置而设计方案。Azure IoT 和 AWS IoT 都适用各种各样方法,以容许对规模性布署中的某些设备或很多物联网设备开展更自动化技术的配置。

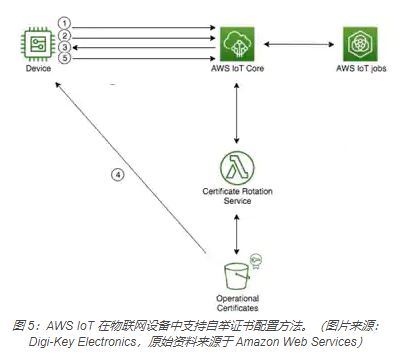

以 AWS IoT 为例子,开发者可以应用自举方法开展证书配置。亦即,智能产品在交货的时候会给予自举证书,在其中包括关系的最少访问限制以供要求和浏览新证书(图 5)。

应用自举证书时,设备可以接入到云(见图 5 中的“1”),要求 ("2") 新证书,接受 ("3") 由 AWS 无网络服务器 Lambda 函数公式转化成的证书 URL,及其从 AWS Simple Storage Services (S3) 储存桶查找 ("4") 该证书。而应用该新证书,设备则可以再次登陆到 AWS IoT ("5"),便于再次一切正常实际操作。

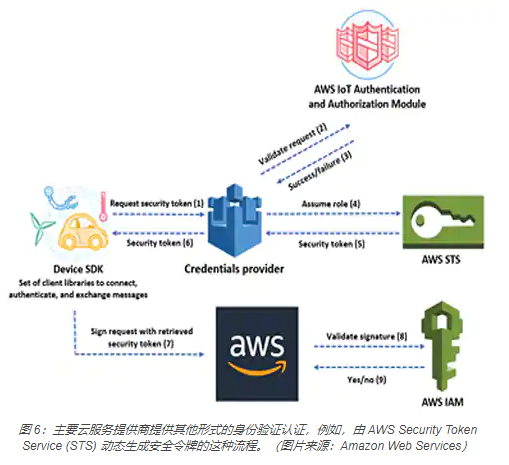

AWS 还给予别的云服务器,以适用应用实行資源(如 AWS Lambda 函数公式)对身份认证动态口令开展动态性配置。例如,某车辆运用很有可能依靠一系列临时性联接,在这种接入中,应用动态口令更好用并且更安全性。在适用物联网技术身份认证和认证的 AWS 控制模块准许动态口令要求之后,AWS Security Token Service (STS) 会形成一个动态口令以传送到汽车系统。应用该动态口令,这种系统软件可以浏览必须由 AWS Identity and Access Management (IAM) 服务项目认证的 AWS 服务项目(图 6)。

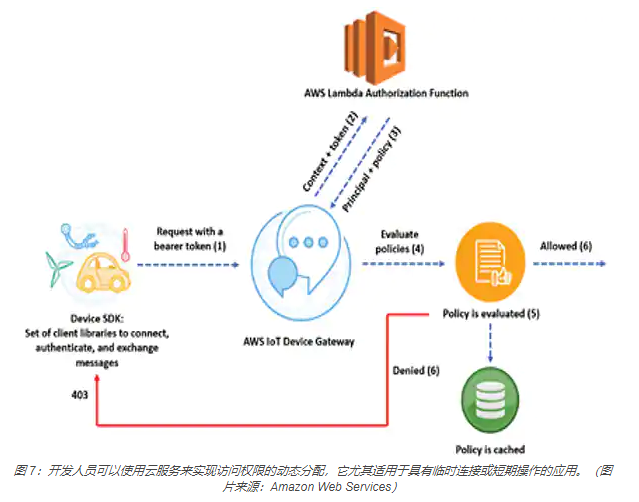

AWS 为访问限制的动态分配给予相近作用。这时,别的 AWS Lambda 函数公式会分派一组与合理动态口令关系的对策(图 7)。

别的物联网技术云服务器容许开发者更合理地解决规模性布署中的配置。例如,AWS IoT 给予运输队配置作用,包含适用前文上述自举方法的更规模性布署。Azure IoT 的设备配置服务项目给予组申请注册作用,适用对有着同样 X.509 证书或 SAS 动态口令的很多物联网设备开展配置。

安全管理共担

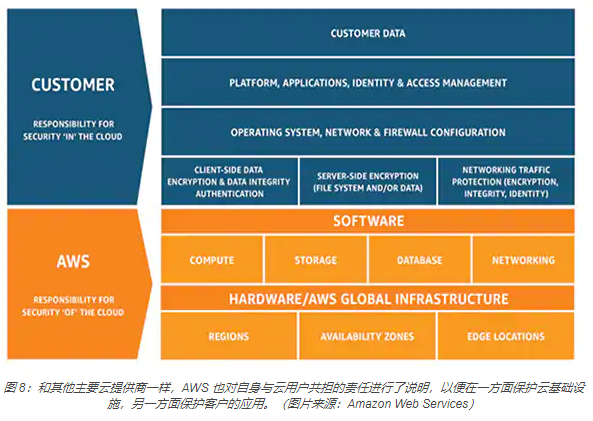

IoT 云服务提供商给予多个合理方法,以提高物联网应用的端对端安全性。即便如此,IoT 开发者不可以预估这种方法可以担负其特殊物联网应用的所有安全性规定重担。事实上,云服务提供商会应用实际的实体模型(如 AWS 的义务共担实体模型)来仔细地简述其在物联网应用安全领域内的详细人物角色和义务(图 8)。

AWS 和 Microsoft Azure 都给予义务共担文本文档,表明与表述在维护資源、数据信息和运用全过程中服务提供商的本身人物角色,及其顾客所饰演的人物角色。在其表明文本文档中,Microsoft 还简述了安全管理共担和合规规定中间的一部分关联。最终,云服务提供商还具有维护互联网安全的义务,而顾客则要对在云间应用的运用、数据信息和資源承担。

汇总

IoT 运用依靠以根据硬件配置的体系为前提所创建起來的安全防护层,来完成数据加密和安全密钥储存。和一切连接网络商品一样,当物联网设备联接云服务器时,安全性危害很有可能出现于一切类型的互动全过程之中。为了更好地维护本身以及顾客,IoT 云服务提供商对于身份认证和访问限制管理方法制订了实际的规定。尽管服务提供商会给予有关该类规定及有关规格型号的详细描述文本文档,但开发者或是有可能发觉她们为完成安全性联接所做的勤奋有时会使資源曝露在风险性之中,乃至得不偿失地使其不能浏览。应用单片机开发板和专业软件,开发者可以相互连接云服务器,并迅速设计方案物联网应用原形,与此同时确保端对端安全性。